Investigadores israelíes de ciberseguridad han revelado detalles sobre una nueva vulnerabilidad que afecta el protocolo DNS. Esta puede ser explotada para lanzar ataques amplificados y distribuidos a gran escala de denegación de servicio (DDoS) para desactivar sitios web específicos.

La vulnerabilidad ha sido llamada NXNSAttack y depende del mecanismo de delegación de DNS. Esto para obligar a los solucionadores de DNS a generar más consultas DNS a los servidores autorizados de elección del atacante. Estas acciones pueden causar una interrupción al estilo de una botnet en los servicios en línea.

“La cantidad de mensajes DNS intercambiados en un proceso de resolución típico podría ser mucho mayor en la práctica de lo esperado en teoría. Esto principalmente debido a una resolución proactiva de las direcciones IP de los servidores de nombres”, dijeron los investigadores en el documento.

“Mostramos cómo esta falla se convierte en un cuello de botella. Podría usarse para montar un ataque devastador contra uno o ambos, resolutivos recursivos y servidores autorizados”.

Tras la divulgación responsable de NXNSAttack, varias de las compañías a cargo de la infraestructura de Internet, incluidas PowerDNS (CVE-2020-10995) y CZ.NIC (CVE-2020-12667). Asimismo, Cloudflare, Google, Amazon, Microsoft, Dyn, propiedad de Oracle, Verisign e IBM Quad9, han parcheado su software para solucionar el problema.

La infraestructura de DNS ha estado previamente en el extremo receptor de una serie de ataques DDoS a través de la infame botnet Mirai. También otros ataques contra el servicio DynDNS en 2016, estos paralizaron algunos de los sitios más grandes del mundo, incluidos Twitter, Netflix, Amazon y Spotify.

Método NXNSAttack:

Una búsqueda DNS recursiva ocurre cuando un servidor DNS se comunica con varios servidores DNS autorizados en una secuencia jerárquica. Esto para ubicar una dirección IP asociada con un dominio (por ejemplo, www.google.com) y devolverla al cliente.

Esta resolución generalmente comienza con la resolución DNS controlada por tus ISP o servidores DNS públicos, como Cloudflare (1.1.1.1) o Google (8.8.8.8). según lo que esté configurado con tu sistema.

La resolución pasa la solicitud a un servidor de nombres DNS autorizado si no puede localizar la dirección IP de un nombre de dominio determinado.

Pero si el primer servidor de nombres DNS autorizado tampoco contiene los registros deseados, devuelve el mensaje de delegación. El mensaje incluye las direcciones a los siguientes servidores autorizados a los que puede consultar el solucionador DNS.

En otras palabras, un servidor autorizado le dice al solucionador recursivo: “No sé la respuesta, ve y consulta estos y estos servidores de nombres. Por ejemplo, ns1, ns2, etc.”.

Este proceso jerárquico continúa hasta que el solucionador DNS llega al servidor autorizado correcto que proporciona la dirección IP del dominio. Esto permite al usuario acceder al sitio web deseado.

Explotación:

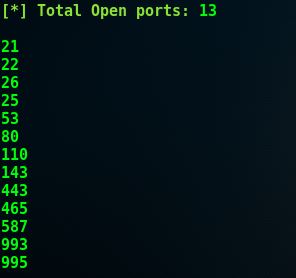

Los investigadores descubrieron que estos grandes procesos pueden explotarse para engañar a los resolutivos recursivos. Lo hacen enviando de manera contundente una gran cantidad de paquetes a un dominio objetivo en lugar de servidores legítimos autorizados.

Para organizar el ataque a través de un resolutor recursivo, el atacante debe estar en posesión de un servidor autorizado, dijeron los investigadores.

“Esto se puede lograr fácilmente comprando un nombre de dominio. Un adversario que actúa como un servidor autorizado puede elaborar cualquier respuesta de referencia NS como respuesta a diferentes consultas DNS”, dijeron los investigadores.

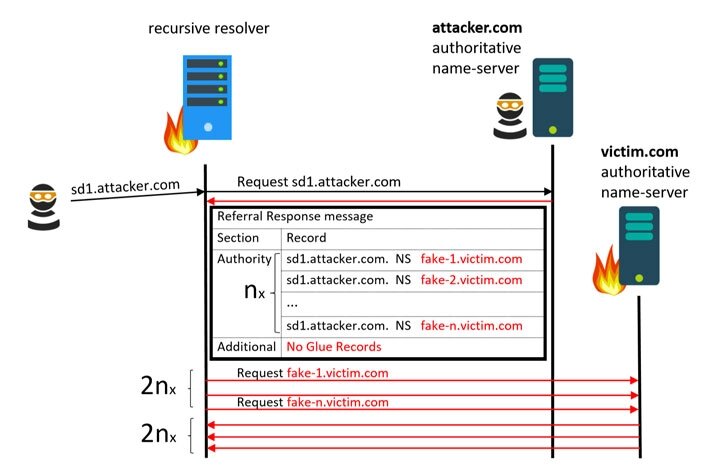

NXNSAttack funciona enviando una solicitud de un dominio controlado por el atacante (por ejemplo, “attacker.com”) a un servidor de resolución de DNS vulnerable. Este reenviaría la consulta DNS al servidor autorizado controlado por el atacante.

En lugar de devolver direcciones a los servidores autorizados reales, el servidor autorizado controlado por el atacante responde a la consulta DNS con una lista de nombres de servidor falsos. También con subdominios controlados por el atacante que apuntan a un dominio DNS víctima.

El servidor DNS, luego, reenvía la consulta a todos los subdominios inexistentes, creando un aumento masivo en el tráfico al sitio de la víctima.

Los investigadores dijeron que el ataque puede amplificar la cantidad de paquetes intercambiados por el resolutor recursivo en un factor de más de 1,620. De esta manera abruma no solo a los que resuelven DNS con más solicitudes que pueden manejar, también inunda el dominio de destino con solicitudes superfluas. Todo lo anterior conlleva a la interrupción del sitio.

Aumento de ataques:

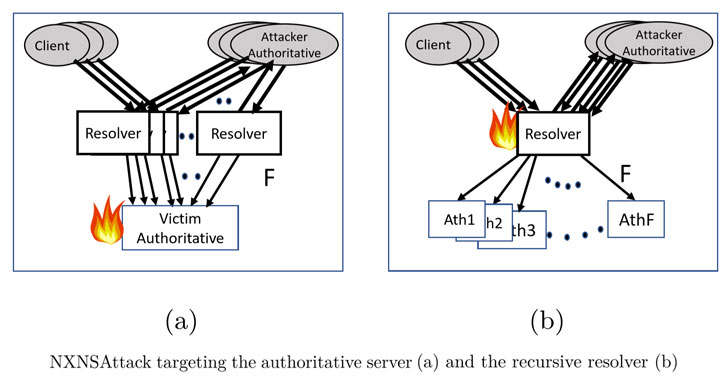

Además, el uso de una botnet como Mirai como cliente DNS puede aumentar aún más la escala del ataque.

“Controlar y adquirir un gran número de clientes y un gran número de NS autorizados por un atacante es fácil y barato en la práctica”.

“Nuestro objetivo inicial era investigar la eficiencia de los resolutivos recursivos y su comportamiento bajo diferentes ataques. Terminamos encontrando una nueva vulnerabilidad seria, NXNSAttack”, concluyeron los investigadores.

“Los ingredientes claves del nuevo ataque son: 1) la facilidad con la que uno puede poseer o controlar un servidor de nombres autorizado. 2) el uso de nombres de dominio inexistentes para servidores de nombres. 3) la redundancia adicional colocada en el DNS estructura para lograr tolerancia a fallas y tiempo de respuesta rápido,

Se recomienda encarecidamente que los administradores de red que ejecutan sus propios servidores DNS actualicen su software de resolución DNS a la última versión.